چگونه یک OpenSSH client را روی یک سرور لینوکس پیکربندی کنیم؟

امروزه ربوده شدن اطلاعات همه جا اتفاق می افتد. این زمانی است که OpenSSH قصد دارد سرور مجازی یا سرور اختصاصی شما را در این رابطه امن نگه دارد. OpenSSH ، یک سیستم تأیید هویت کلید عمومی است. با استفاده از یک جفت کلید عمومی و خصوصی برای رمزگذاری ارتباطات شما کار می کند. این اتصال رمزگذاری شده شما را قادر می سازد تا احتمال اینکه کسی اطلاعات شما را به سرقت ببرد و ا اتفاقاتی بدتر از این ، کاهش می دهد.

این موضوع که شما می توانید از اکانت cpanel خود استفاده نمایید درست می باشد اما زمانی هم ممکن است شما بجز whm و cpanel به موارد دیگری هم نیاز داشته باشید. در حقیقت، اگر شما یک حساب کاربری با مدیریت خودتان در دست دارید، باید برای انجام هر کاری از خط فرمان shell برای مدیریت سرور استفاده کنید. حال متقاعد شدید که چرا به SSH نیاز دارید؟ پس با خواندن مقاله زیر در مورد نحوه پیکربندی OpenSSH اطلاعات مفیدی را کسب نمایید.

پیکربندی Open SSH

برای شروع، ابتدا باید قبل از اینکه بتوانید به سرور خود با SSH وارد شوید، OpenSSH را با یک کلاینت دسکتاپ پیکربندی کنید. اگرچه بیشتر هاست های میزبانی لینوکس، از جمله آنهایی که از servervds دریافت می کنید، با OpenSSH نصب شده و آماده پشتیبانی از sessions شما می باشند، پیکربندی یک گام ضروری است. servervvds نرم افزار های OpenSSH Client (مکینتاش یا دسکتاپ های لینوکس) یا PuTTy (ویندوز)، که یک سرویس دهنده رایگان Telnet / SSH هستند را توصیه می کند. هر دو سیستم عامل از ابتدا OpenSSH را پشتیبانی می کنند.

اتصال امن خود را تنظیم کنید.

هنگامی که شما یک مشتری دارید، آماده هستیم که راه اندازی اتصال ایمن خود را شروع کنیم. ساده ترین راه برای انجام این کار با WHM است. در این رابط مبتنی بر وب، با انتخاب Account Functions/Modify an Account در منوی چپ آغاز کنید. بعد، دامنه ای را که می خواهید برای اضافه کردن پشتیبانی از SSH انتخاب کنید، و بر روی دکمه Modify کلیک کنید.

این کار شما را به کادر Modify a Account می برد. صفحه را پایین بیاورید و مطمئن شوید که جعبه دسترسی Shell در پنجره Privileges تیک خورده است. بر روی save کلیک کنید.

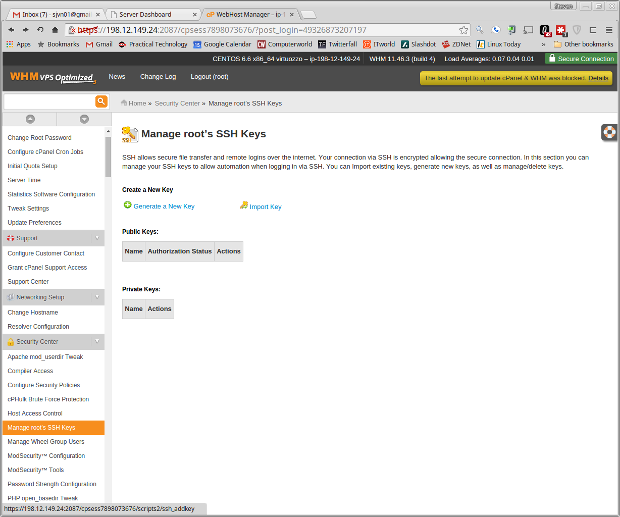

کلید های SSH خود را تنظیم کنید.

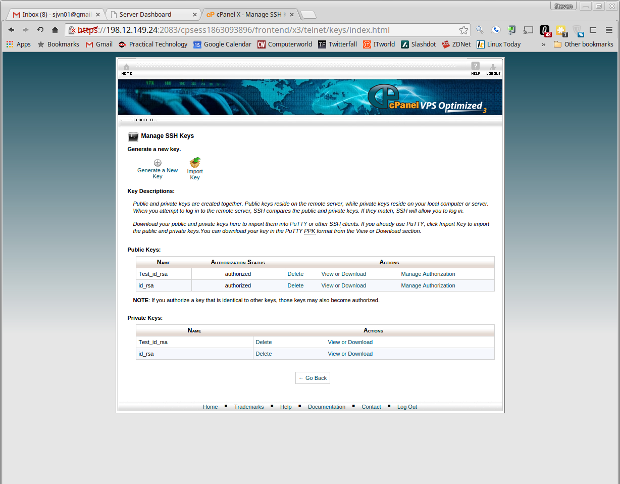

برای تنظیم کلیدهای SSH خود از cPanel استفاده کنید. به Security / SSH Shell Access بروید و Manage SSH Keys را انتخاب کنید. در پنجره بعدی، Generate a New Key را انتخاب کنید.

در صفحه بعدی، برای کلید خود یک نام انتخاب کنید؛ پیش فرض id_rsa است سپس برای کلید خود یک نرمز عبور انتخاب کنید. این مورد باید پیچیده باشد – از رمز های ساده ای مانند 123456 یا PASSWORD استفاده نکنید!

یک نوع رمزنگاری کلید و اندازه کلید را انتخاب کنید. هر چقدر کلید بزرگتر باشد، کار هکرها برای شکستن آن دشوارتر خواهند بود، اما مدت زمانی که می خواهید وارد سرور خود شوید بطبع طولانی تر خواهد شد. هنگامی که کلیدی را ایجاد کرده اید، صفحه کلید Manage SSH را باز کنید و کلید جدید خود را مجاز کنید.

به طور پیش فرض، کلیدهای SSH cPanel با حساب FTP اصلی شما مرتبط هستند. بنابراین، هنگامی که شما با SSH وارد سیستم می شوید، شما به عنوان اولین کاربر ftp وارد می شوید.

کلید خصوصی را دانلود کنید.

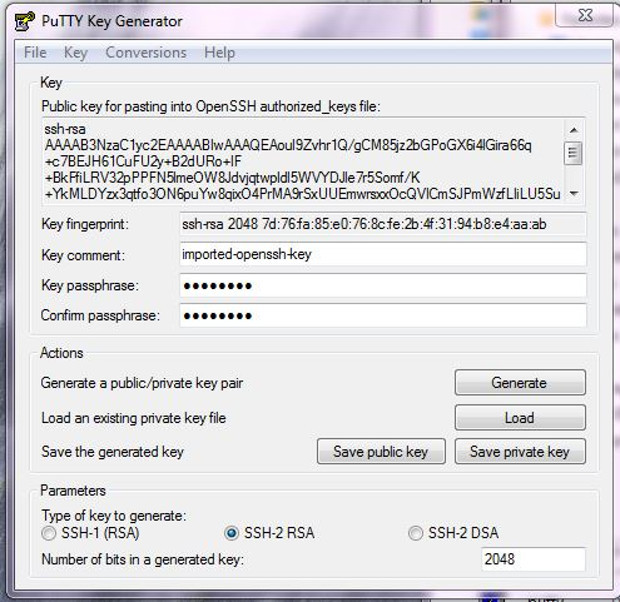

وقتی که می خواهید کلید خصوصی را در رایانه خود دانلود کنید، مطمئن شوید کلاینت شما می تواند آن را پیدا کند و از آن استفاده کند. با PuTTy، ابتدا کلید خصوصی را به فایل extension.ppk اضافه کنید. سپس، برنامه PuTTygen را دانلود کنید، که خالق و مدیر اصلی آن PuTTy است. از آن برای وارد کردن کلید خصوصی خود استفاده کنید. پس از آن برنامه از شما رمز عبور کلید را درخواست می کند. هنگامی که این کار انجام می شود، برنامه به شما می گوید که نیاز دارد تا این رمز را در قالب اصلی خود PuTTy ذخیره کند. این کار را انجام دهید و PuTTygen را ببندید.

اجرای برنامه Putty

حال PuTTy را اجرا کرده ، پس از آن حساب خود ، دامنه یا آی پی خود و نام کاربری فعال SSH خود را وارد نمایید. به مسیر Connection / Data بروید و نام کاربری خود را به برنامه بدهید. با کلیک روی منوی PuTTy و SSH / Auth، این کار را دنبال کنید. در این منو، “Private key file for authentication” را انتخاب کنید و راه خود را به کلید خصوصی خود مرور کنید. هنگامی که همه چیز در PuTTy بارگذاری شد ، حال با نام کاربری و رمز ورود خصوصی شما، آماده هستید تا به سرور خود متصل شوید.

فایل کلید خصوصی را به دایرکتوری پنهان SSH بگذارید.

با لینوکس یا Mac OS X، شما باید فایل کلید خصوصی خود را در دایرکتوری SSH پنهان خود قرار دهید. به طور معمول، مسیر بدین صورت می باشد:

/home/your_user_name/.ssh

اکنون باید آن فایل را بگونه ای تنظیم کنید تا فقط مالک آن به آن دسترسی داشتخ باشو و هیچ کس دیگری نتواند به آن دسترسی پیدا کند. برای این کار، مجوزهای دایرکتوری .ssh را به 700 (drwx–) تنظیم کنید و کلید خصوصی (id_rsa) باید مقدار 600 (-rw —) باشد. برای انجام این کار، دستورات زیر را در سرور خود اجرا کنید:

chmod 700 ~/.ssh

chmod 600 ~/.ssh/id_rsa

اکنون، با رفتن به یک ترمینال و اجرای، SSH را فراخوانی کنید:

ssh your_domain_name_or_IP_address

کلید های OpenSSH را تنظیم کنید.

SSH از شما عبارت عبور خصوصی شما را درخواست خواهد کرد و پس از آن شما باید shell prompt سرور خود را ببینید. اگر شما cPanel ندارید، در زیر چگونگی راه اندازی کلیدهای OpenSSH در CentOS 7، Fedora یا سرور اوبونتو را قرار داریم:

در اوبونتو – ایجاد یک جفت کلید SSH با دستور ssh-keygen انجام می شود. مقادیر زیادی در این فرمان وجود دارد، اما مورد زیر ، یک گزینه خوب برای اجرا می باشد:

sudo ssh-keygen -t rsa -b 4096 -f ~/.ssh/id_rsa -C “Enter an optional comment about your key”

در Fedora یا CentOS 7 – دستور زیر را با کاربر root اجرا کنید:

ssh-keygen -t rsa -b 4096 -f ~/.ssh/id_rsa -C “Enter an optional comment about your key”

آنچه که من در اینجا انجام دادم این است که یک رمز عبور قوی 4،096 بیتی RSA ایجاد کردم و اطمینان حاصل کردم که در موقعیت پیش فرض آن قرار دارد. اگر میخواهید کلید دیگری را به نام دیگری بگذارید، به جای id_rsa، چیزی دیگری وارد کنید.

این برنامه اکنون از شما درخواست رمز عبور می کند. یکبار دیگر، آن را وارد کنید. پس از آنکه رمز عبور را تایید کردید، command دو کلید ایجاد می کند. نام عمومی مانند id_rsa.pub خواهد بود و نام خصوصی نام id_rsa را خواهد گرفت.

زمین امن درحال اجرا را بزنید!

کلید خصوصی سرور را در سیستم محلی خود دانلود کنید. هنگامی که آن را در محل مناسب قرار دادید ، فقط با استفاده از مراحل فوق، آن را به کلاینت انتقال دهید و آماده اید سرور خود را مدیریت کنید.